Am letzten Wochenende ist nach rund sechsmonatigen parlamentarischen Beratungen das Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme in Kraft getreten. Das sogenannte IT-Sicherheitsgesetz (kurz IT-SiG) stellt für Unternehmen "der kritischen Infrastruktur" Mindestanforderungen an die IT-Sicherheit auf. Es enthält z.B. eine Verpflichtung zur Meldung von Datenpannen und Cyber-Attacken. Kleine und mittelständische Unternehmen (KMUs) in diesem Bereich fallen eigentlich durch das Gesetzesraster. Weshalb diese häufig trotzdem betroffen sind, wissen die securITy-Experten von yourIT.

Das IT-Sicherheitsgesetz stellt dabei eine Zusammenfassung von bereits bestehenden Gesetzen dar. Wer darin eine konkrete Festlegung von Maßnahmen erwartet, die Betreiber kritischer Infrastrukturen zur Sicherung ihrer IT umsetzen müssen, kann lange suchen. Auf Grund der Schnelllebigkeit im Bereich IT-Sicherheit wäre dies aber auch nicht zielführend. Das IT-Sicherheitsgesetz stellt aber einen Rahmen dar - der durch noch zu erlassende Rechtsverordnungen und abzustimmende Sicherheitsstandards konkretisiert werden wird.

Ziele des IT-Sicherheitsgesetzes

Ein wichtiges Ziel des IT-Sicherheitsgesetzes ist es, das BSI (Bundesamt für Sicherheit in der Informationstechnik) zu stärken. Die dort künftig zusammenlaufenden Informationen über IT-Angriffe sollen zügig ausgewertet und den Betreibern Kritischer Infrastrukturen zur Verbesserung des Schutzes ihrer Infrastrukturen schnellstmöglich zur Verfügung gestellt werden. Nachdem das IT-Sicherheitsgesetz jetzt inkraft getreten ist, sind die Betreiber Kritischer Infrastrukturen nun zur Erarbeitung und Umsetzung von IT-Mindeststandards in ihrem Bereich verpflichtet.

Definition "Kritische Infrastruktur"

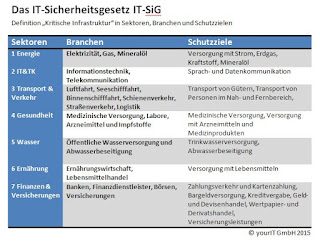

|

| Definition "Kritische Infrastruktur" in Sektoren, Branchen und Schutzzielen |

Das IT-Sicherheitsgesetz nennt eine "kritischen Infrastruktur" - KRITIS. Dazu zählen speziell Betreiber von Kernkraftwerken und Telekommunikationsunternehmen sowie Unternehmen aus den Branchen Energie- und Wasserversorgung, Transport und Verkehr, Informationstechnik und Telekommunikation, Finanz- und Versicherungswesen, Gesundheit und Ernährung / Lebensmittel.

Weshalb sind KMUs vom IT-Sicherheitsgesetz betroffen?

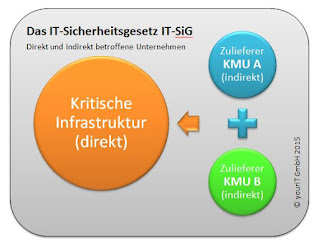

Direkt betroffen vom IT-Sicherheitsgesetz sind Schätzungen zufolge nur etwa 2.000 Betriebe in ganz Deutschland. Kleine und mittelständische Unternehmen - sogenannte KMUs fallen eigentlich durch das Raster der Gesetzgebung. Demnach könnte man meinen, KMU müssten die Anforderungen an die IT-Sicherheit nicht zwingend erfüllen. Davon ist aber nicht auszugehen. Arbeitet z.B. ein KMU als Zulieferer für ein Unternehmen der Kritischen Infrastruktur, das sehr wohl das IT-Sicherheitsgesetz beachten muss, kann das KMU fest damit rechnen, dass der Auftraggeber die Einhaltung gewisser IT-Sicherheits-Standards vom KMU fordert.

|

| Vom IT-Sicherheitsgesetz IT-SiG direkt und indirekt betroffene Unternehmen |

"Eine gute Wahl für einen IT-Sicherheitsstandard ist sicherlich die ISO 27001", so Thomas Ströbele, Geschäftsführer der yourIT und Lead Auditor ISO 27001. "Diese Norm ist derzeit der international anerkannteste Standard zum Thema Informationssicherheit."

Auf dem Weg zur ISO 27001 macht es aber oft Sinn, sich "kleinerer" IT-Sicherheitsstandards als Etappenziele zu bedienen. Beispiele hierfür sind ISA+, ISIS12 oder BSI-Grundschutz. Zwischen-Zertifizierungen sind damit einfacher erreichbar. Es stellt sich schneller ein Erfolgserlebnis ein. Die erreichten Ergebnisse lassen sich für die Erreichung der Zertifizierung nach ISO 27001 wiederverwerten.

|

| IT-Sicherheits-Standards im Vergleich - ISA+, ISIS12, BSI-IT-Grundschutz und ISO 27001 |

Kosten der Umsetzung der Vorschriften des IT-Sicherheitsgesetzes für betroffene Unternehmen?

Für die Wirtschaft entsteht bei Betreibern Kritischer Infrastrukturen sowie deren Zulieferern Erfüllungsaufwand für die Einhaltung von IT-Sicherheits-Standards und die Einrichtung und Aufrechterhaltung entsprechender Meldewege.

Dies wird nur dort zu erheblichen Mehrkosten führen, wo bislang noch kein hinreichendes Niveau an IT-Sicherheits-Standards bzw. keine entsprechenden Meldewege etabliert sind. Für diejenigen betroffenen Unternehmen, die sich bereits in der Vergangenheit mit Datenschutz & IT-Sicherheit beschäftigt haben, sind keine steigenden Kosten zu erwarten. Zusätzliche Kosten entstehen für die Betreiber Kritischer Infrastrukturen und deren Zulieferer durch die Durchführung der vorgesehenen IT-Sicherheitsaudits.

Fazit zum IT-Sicherheitsgesetz

Wenn die Umsetzung notwendiger Pflichten auf freiwilliger Basis scheitert, muss der Staat manchmal einschreiten und gesetzliche Regelungen erlassen. Insofern finden sich viele Parallelen zwischen der Einführung des IT-Sicherheitsgesetzes und der Durchsetzung der Gurtpflicht. 1975 verweigerten sich Millionen Menschen dem Lebensretter Sicherheitsgurt. Männer fürchteten um ihre Freiheit, Frauen um ihren Busen. Erst die Einführung der Gurtpflicht mit empfindlichen Strafen ebnete der Vernunft und dem Sicherheitsgurt den Weg zum Lebensretter Nr. 1. Genauso wird das IT-Sicherheitsgesetz den Sicherheits-Muffeln unter den Unternehmen mit Kontrollen und empfindlichen Strafen den richtigen Weg ebnen. Schaut man sich die oben genannten Schutzziele an, profitieren wir alle davon.

“Unternehmen aus den im IT-Sicherheitsgesetz genannten Branchen sollten sich spätestens jetzt mit der Sicherheit ihrer Informationstechnik auseinandersetzen”, empfiehlt Thomas Ströbele. “Nach in Kraft treten der Rechtsverordnung bleibt diesen gerade mal sechs Monate Zeit, eine Kontaktstelle für das BSI zu benennen. Innerhalb von zwei Jahren müssen dann die definierten Mindeststandards umgesetzt werden.”

Wer schon jetzt die Voraussetzungen für ein gesundes und nachhaltiges Management von Informationen schafft, kann den gesetzlichen Neuerungen gelassen entgegensehen. yourIT unterstützt Unternehmen unter anderem mit IT-Schwachstellenanalysen sowie Datenschutz- und IT-Sicherheits-Audits, durch die festgestellt werden kann, inwieweit die Anforderungen der ISO 27001 bereits umgesetzt sind oder welche Maßnahmen noch notwendig sind. Außerdem unterstützt yourIT Unternehmen beim Erreichen der Zertifizierung nach ISO 27001.

Nachdem ich vergangenes Jahr in meinem Urlaub den Roman "BLACKOUT - Morgen ist es zu spät" gelesen habe, kommen mir die genannten Schutzziele vielleicht als besonders schützenswert vor. Beachten Sie unsere Sommeraktion 2015: Zu jedem Termin im August und September 2015 bringen wir ein kostenloses Exemplar des Bestsellers mit.

|

| Empfohlene Urlaubslektüre von yourIT: Roman BLACKOUT - Morgen ist es zu spät |

Ihr Thomas Ströbele

BEST OF CONSULTING 2015 - Initiative Mittelstand prämiert yourIT-Beratungspakete mit dem Innovationspreis-IT

Unsere Beratungspakete

wurden beim Innovationspreis-IT der Initative Mittelstand mit dem Preis BEST OF CONSULTING 2015 ausgezeichnet.